Una técnica conocida

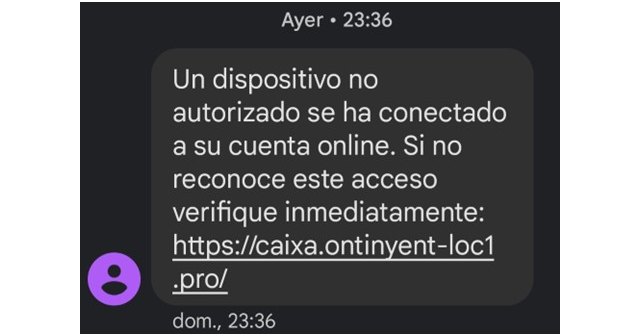

Durante la tarde del pasado domingo, 14 de agosto, pudimos comprobar cómo se volvían a recibir mensajes SMS alertando de un supuesto acceso a mi cuenta online de la entidad Caixa Ontinyent. Dicho mensaje contenía un enlace a una URL, que, a primera vista, podría parecer relacionada con este banco, algo que comprobaremos que no es así.

Usando este tipo de mensajes los delincuentes tratan de generar una sensación de urgencia en los usuarios que lo reciben, ya que pueden pensar que alguien está tratando de acceder a su cuenta bancaria para retirar dinero sin su permiso. Asimismo, en algunos casos vemos que los delincuentes también consiguen suplantar el identificador del banco para hacer que los mensajes aparezcan catalogados como legítimos. No ha sido el caso en esta campaña, aunque es algo que se está volviendo cada vez más habitual.

También es bastante frecuente últimamente ver cómo los delincuentes redirigen a los usuarios que intentan acceder al enlace a través de un dispositivo que no sea el previsto por ellos. En este caso, al acceder a través de un navegador de un sistema de escritorio (Windows, Linux o macOS) somos redirigidos a la web de Unicef España, de la misma forma que en la campaña analizada hace un par de semanas éramos redirigidos a una web de venta de flores.

Sin embargo, si utilizamos un navegador con, por ejemplo, un User Agent de Android, somos redirigidos a una web que suplanta la web de acceso de Caixa Ontinyent. Las imágenes y colores corporativos utilizados podrían confundir incluso a los usuarios habituales de la banca online de la entidad, ya que esta suplantación está bastante conseguida.

El certificado de la web que le permite obtener el candado de seguridad es válido y está emitido, como es habitual en estos casos de suplantación, por la entidad emisora de certificados gratuitos Let's Encrypt. Los delincuentes han optado por el certificado más básico, con una duración de tres meses pero que les permite tener una web fraudulenta mostrando el candado, que muchos usuarios aún asocian con la seguridad y legitimidad de la web cuando la realidad es que solo garantiza que la comunicación entre nuestro dispositivo y la web se realiza de forma cifrada.

Como se observa en la siguiente captura de pantalla, la web usada para esta campaña de phishing se registró el mismo día 14, fecha en la que empezó a propagarse el sms apuntado a dicha URL.

La URL llama a la dirección IP: 188[.]114[.]97[.]5, que se encuentra detrás del proxy inverso que proporciona la compañía de servicios de Internet CloudFlare. Cada vez más, observamos como los delincuentes utilizan servicios legítimos, como redireccionadores de servicios web (en este caso, el de CloudFlare) para llevar a cabo sus operaciones delictivas y mantenerse en el anonimato. Esta dirección IP, además, aparece como reportada en servicios de catalogación de correo spam, lo que quiere decir que se ha usado para otras operaciones fraudulentas anteriormente.

Análisis detallado

Con respecto a esta web fraudulenta, se trata de un caso de phishing clásico y los delincuentes no la utilizan para instalar ningún tipo de malware, dedicándose únicamente a capturar los datos introducidos, almacenarlos y ejecutar un script, el cual comprueba que el usuario introducido se corresponde con un DNI válido, que la cantidad de caracteres introducida es la correcta y que la letra se corresponde con los números introducidos.

Además, el campo contraseña está limitado a solo cuatro dígitos, tal y como sucede en la web original. Esto nos indica que los delincuentes conocen cuál es el formato de usuarios y contraseñas que utilizan por defecto los clientes de la entidad. En caso de que este proceso de verificación no se realice correctamente, se redirige al usuario a la siguiente web.

Esta web también emula una sección de la web legítima de Caixa Ontinyent, para hacerla más creíble de cara a la víctima. En caso de haber introducido un DNI correcto, se almacenará tanto este DNI (como nombre de usuario que se establece por defecto) como la contraseña introducida, redirigiendo a continuación al usuario a la siguiente pantalla.

Es en este punto donde se le pregunta al usuario por su número de teléfono. Ya en la campaña anterior, algunos usuarios afectados por este phishing comentaban que se les había llamado haciéndose pasar por la entidad bancaria y solicitándoles información relacionada con su cuenta, por lo que es posible que en esta campaña se intente replicar esta técnica. Seguidamente, en la pantalla aparecerá una animación de espera.

Este tiempo de espera es el que da tiempo a los delincuentes para comprobar que los datos introducidos son válidos y les permiten acceder a la plataforma de banca online de Caixa Ontinyent. En el caso de que no se consiga el acceso, tal y como ha sucedido en las pruebas que hemos realizado, termina apareciendo una ventana de error al cabo de un tiempo y se vuelve a redirigir a la web preparada para introducir usuario y contraseña.

A diferencia de la anterior campaña de phishing suplantando a Caixa Ontinyent, los delincuentes han sido un poco más descuidados y permiten el acceso a un directorio de nombre "gestión" donde pueden verse múltiples ficheros php usados en la preparación de esta campaña. Estos archivos ya no son accesibles ni descargables en el momento de escribir estas líneas.

Sin embargo, mientras realizábamos la investigación sí que pudimos descargar varios archivos y revisarlos para ver si obteníamos alguna pista de los delincuentes detrás de esta campaña. Además de la información ya comentada y que se centra en cómo los delincuentes verifican que se introducen datos verdaderos, también se observan algunos comentarios en el código escritos en perfecto español.

Este detalle podría indicarnos que detrás de esta campaña de phishing se encuentran delincuentes españoles o que hablan español, y que están, por ejemplo, en Latinoamérica. No obstante, es bastante probable que el desarrollo no sea completamente suyo y que solo estén adaptando y personalizando algún kit de phishing de los muchos que se encuentran a la venta online.

Conclusión

Tal y como ya alertamos en el anterior artículo donde analizábamos una campaña de phishing similar contra esta entidad, no debemos confiarnos y pensar que nuestro dinero está a salvo de los delincuentes porque solo van a por los grandes bancos. Esto no es verdad, y a los criminales les cuesta poco preparar campañas dirigidas a todo tipo de entidades, por lo que resulta imprescindible permanecer alerta y contar con soluciones de seguridad instaladas que puedan detectar estas suplantaciones de identidad.